Analisi – Olympic Games fu una delle prime operazioni cibernetiche offensive su larga scala e forse il primo atto del cyberwarfare. Stuxnet, come Little Boy nel 1945, rappresenta uno spartiacque nella conduzione dei conflitti. Da quel momento in poi l’utilizzo militare del cyberspazio diventa un’alternativa sempre più valida alla diplomazia, alla guerra cinetica e persino all’opzione nucleare.

IL CONTESTO STORICO

Fin dai primi anni Duemila l’Iran è stato percepito dagli USA come un attore pericoloso e portatore di una minaccia costante. Nel suo discorso per lo stato dell’Unione il 29 gennaio 2002 il Presidente George W. Bush aveva incluso l’Iran insieme all’Iraq di Saddam Hussein e la Corea del Nord nell’ormai famigerato “Asse del Male”. Ossia quei Paesi che, con i loro alleati terroristi e le loro armi di distruzione di massa, costituiscono una minaccia crescente per il mondo intero.

Se negli anni successivi gli USA sono stati impegnati con l’invasione dell’Iraq e il rovesciamento di Saddam Hussein, nel 2007 le relazioni con l’Iran non si potevano definire migliorate. Insistenti voci davano il programma nucleare iraniano in stato di grande avanzamento e, nonostante le numerose risoluzioni del Consiglio di sicurezza dell’ONU, non dava segni di rallentamento.

Vista la poca efficacia dell’opzione diplomatica e la crescente pressione da parte di Israele a intervenire gli USA iniziarono a considerare un’iniziativa anche militare contro la più importante struttura di arricchimento dell’uranio presente in Iran, ovvero il sito di Natanz. Per evitare che Israele conducesse un’operazione militare in autonomia e al tempo stesso che l’Iran si dotasse di una bomba atomica gli USA diedero il via all’operazione “Olympic Games”. Questa prevedeva la creazione di una cyber-arma da parte dell’NSA statunitense e della sua controparte israeliana, la Unit 8200, che avrebbe colpito proprio Natanz nel tentativo di rallentare e se possibile fermare il programma nucleare iraniano con tutte le sue possibili implicazioni militari.

A complicare ulteriormente il quadro ci fu poi la riconferma a giugno 2009 di Mahmoud Ahmadinejad come Presidente dell’Iran. Ahmadinejad, fortemente antiamericano e da sempre un grande sostenitore del programma nucleare iraniano, promise con il proprio mandato di fornirgli nuovo impulso. Nel frattempo Olympic Games era in fase di preparazione ed era passata dall’Amministrazione Bush a quella Obama, sotto la quale non solo venne confermata, ma anche intensificata. Nel 2009 infatti l’operazione era in piena attività e gli iraniani vedevano le loro preziose centrifughe andare in pezzi senza sapere cosa causasse i malfunzionamenti. Nel 2010 il mondo intero lo scoprì: si trattava del malware Stuxnet.

Fig. 1 – Implicazioni globali del cyberwarfare

IL MALWARE

La cyber arma creata dall’NSA e dalla Unit 8200 venne chiamata Stuxnet dai ricercatori di Symantec, che furono tra i primi ad analizzare il codice di questa inedita e pericolosissima arma. Il virus venne scoperto da Sergey Ulasen, un impiegato di una società di cyber sicurezza bielorussa, il quale era stato chiamato da alcuni clienti in Iran che lamentavano problemi ai loro pc.

In seguito alla sua scoperta, ricercatori di tutto il mondo iniziarono ad analizzarne il codice per capire quale fosse il suo “payload”, ovvero il contenuto e le funzioni, e quindi l’obiettivo del malware. Dalle prime osservazioni si dedusse che la sofisticazione del codice e la grande dimensione del malware erano indice di anni di lavoro e ingenti finanziamenti. Al suo interno infatti vennero trovate quattro vulnerabilità di Windows di tipo “zero-day”, quindi all’epoca sconosciute e non ancora risolte, che sul mercato nero varrebbero oltre un milione di dollari.

Assodata la pericolosità e la sofisticazione di Stuxnet i ricercatori sezionarono il codice fino a comprenderne il funzionamento. Stuxnet bersagliava uno specifico software per PLC (Programmable Logic Controller) prodotto da Siemens e i sistemi detti SCADA, entrambi usati per il controllo e il monitoraggio di impianti industriali. A preoccupare i ricercatori fu il fatto che tali prodotti venivano in gran parte usati in impianti nucleari, nello specifico per gestire il funzionamento dei rotori delle centrifughe, e il fatto che dei malfunzionamenti in tali impianti potessero potenzialmente causare grandi incidenti come accaduto a Cernobyl.

In sintesi, il malware era composto da tre grandi moduli che ne definivano il funzionamento:

- Il primo modulo è un cosiddetto “worm”, ovvero una funzionalità che permetteva a Stuxnet, dopo aver compromesso i sistemi Windows, di auto replicarsi e infettare altre macchine collegate alla stessa rete;

- Il secondo modulo è un collegamento che esegue le copie create dal primo modulo e così facendo infetta il software Step 7 prodotto da Siemens per i PLC e i sistemi SCADA. In particolare venivano bersagliati i parametri dei convertitori di frequenza delle centrifughe, i quali, così facendo, modificavano la frequenza di lavoro e la rotazione delle centrifughe (da molto veloce a molto lenta o troppo veloce), provocandone la rottura;

- Infine il terzo modulo è un cosiddetto “rootkit”. Tramite questo modulo veniva nascosto il malware nel sistema e venivano intercettati i messaggi di errore tra il sistema Windows e i PLC collegati alla rete. In questo modo il sabotaggio del PLC delle centrifughe non produceva alcun messaggio di errore e mostrava agli operatori sempre le frequenze corrette, mantenendo così la compromissione segreta.

Rimaneva poi il mistero su come avessero superato il cosiddetto “air-gap” della rete di Natanz. Il sito, infatti, non era collegato alla rete internet proprio per evitare attacchi cyber di questo tipo. Secondo le ricostruzioni sarebbero state colpite prima quattro aziende fornitrici di servizi al sito di Natanz i cui dipendenti poi, nelle loro visite periodiche, avrebbero infettato involontariamente la rete tramite l’uso di penne USB già infettate da Stuxnet.

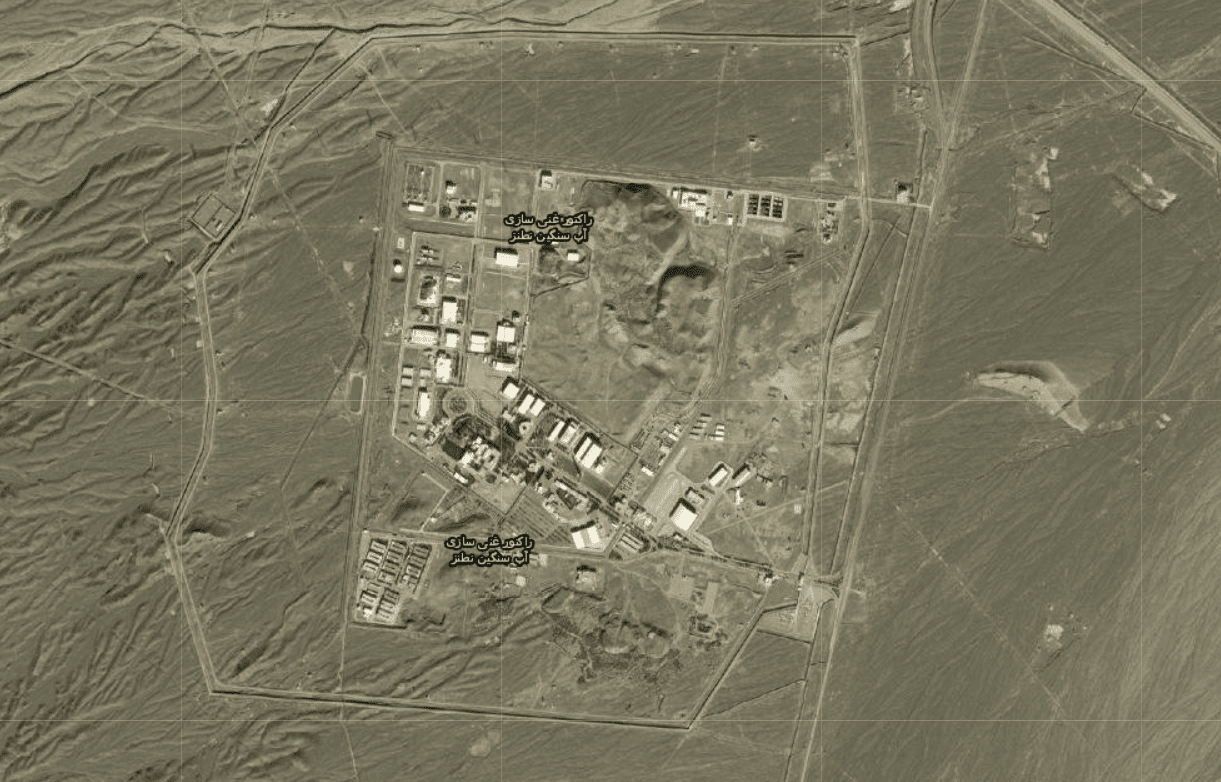

Fig. 2 – Immagine satellitare del complesso di Natanz risalente al 2020 | Fonte: https://earthexplorer.usgs.gov/)

LE CONSEGUENZE

La domanda che sorge spontanea è: se Stuxnet era stato creato con lo scopo di essere altamente “Stealth”, nascosto, per quale motivo si è propagato così grandemente in tutto il mondo?

La risposta più accreditata a questa domanda è stata data da Liam O’Murchu ed Eric Chien, i due ricercatori di Symantec tra i primi ad analizzare Stuxnet. O’Murchu e Chien hanno affermato che con ogni probabilità a causare l’abbandono della tattica stealth è stato il bisogno di ottenere risultati più velocemente di quanto le prima versioni del malware stessero facendo. Di conseguenza uno degli aggiornamenti di Stuxnet deve aver implementato metodi di replicazione più aggressivi e meno furtivi che ne hanno causato la fuoriuscita dai bersagli designati in Iran verso il mondo intero.

Per quanto riguarda le conseguenze geopolitiche e di guerra ibrida tra nazioni il caso Stuxnet ha rappresentato un punto di svolta paragonabile ai primi usi delle bombe atomiche durante la Seconda guerra mondiale. La differenza sostanziale è che, nel caso di Stuxnet, la cyber-arma non può essere rimossa una volta usata per continuarne a sfruttare il vantaggio strategico. Una volta lanciato, Stuxnet è rimasto disponibile ed emulabile dal mondo intero.

A livello strategico e politico ha rappresentato il primo caso in cui uno (o più) Stati sono ricorsi al cyberwarfare come alternativa alla diplomazia e all’azione militare cinetica. Essendo il cyberspazio un ambito ancora poco regolato a livello internazionale, gli Stati possono sfruttare questa “zona grigia” per ottenere risultati tramite metodi alternativi.

Uno dei problemi fondamentali è come tali metodi alternativi vengano percepiti da chi li subisce. Se l’Iran avesse ritenuto che Stuxnet rappresentava l’equivalente di un attacco militare contro una propria struttura strategica avrebbe potuto effettuare anch’egli un’operazione militare di rappresaglia contro le Forze Armate americane o israeliane in Medio Oriente, potenzialmente dando il via a un conflitto globale. Sebbene un attacco cyber sia estremamente difficile da attribuire con certezza, è innegabile che quanto fatto dagli USA e Israele con Stuxnet apra a nuovi e pericolosi sviluppi della guerra ibrida tra Paesi.

Federico Borgonovo & Marco Zaliani

Immagine in evidenza: la cyber fortezza italiana, 2021 – Federico Borgonovo